BubbleBoy es un gusano que se propaga vía Internet en mensajes infectados. El gusano llega como un mensaje sin archivo anexo y utiliza varias técnicas para activar su código directamente desde el cuerpo del mensaje. Al abrirse el mensaje el gusano toma el control, accede a los recursos del sistema (archivos en disco y registro del sistema) ejecuta la libreta de direcciones de Outlook enviando un mensaje infectado a las direcciones que contenga de manera similar a como lo hace el virus {«Macro.Word97.Melissa»:MW97_Melissa}.

Se trata del primer gusano conocido que propaga sus copias sin archivo anexo. Hasta ahora, el usuario debía abrir el archivo anexo para activar las rutinas del gusano. En este caso, el gusano las rutinas de propagación toman el control al mismo tiempo que se abre el mensaje.

Técnicas usadas

Este gusano propaga sus copias mediante dos técnicas. Una usa la función de Outlook que permite crear mensajes en formato HTML. Un mensaje HTML puede contener scripts que autom ticamente se ejecutar n cuando se visualiza el mensaje (es decir cuando el usuario abra el mensaje). El gusano usa esta funci¢n para ejecutar su c¢digo cuando el mensaje infectado se abre.

Posteriormente, para propagar sus copias y evitar el sistema de seguridad de Internet Explorer el gusano utiliza un agujero de seguridad conocido como vulnerabilidad «Scriptlet.Typelib».

Este fallo en la seguridad permite a scripts HTML crear archivos en disco. El gusano usa este fallo para crear un archivo HTA (HTML Applications, nuevo tipo de archivo introducido con IE5) que contiene el c¢digo principal del gusano. El archivo se crea en la carpeta Meno Inicio y por ello se ejecuta en el siguiente arranque de Windows. Ejecutado como un archivo en disco local el script del gusano en este HTML accede a los archivos en disco y recursos del sistema sin activar las alertas de seguridad de Internet Explorer, conecta la libreta de direcciones de Outlook y se propaga.

Detalles t’cnicos

Cuando un usuario abre un archivo infectado el script insertado dentro del cuerpo del mensaje es activado autom ticamente y ejecutado por MS Outlook. Este script (debido a los fallos de seguridad) crea el archivo «UPDATE.HTA» en el directorio

«C:WINDOWSSTART MENUPROGRAMSSTARTUP»

Tambi’n intenta crear el mismo archivo en el directorio

«C:WINDOWSMENU INICIOPROGRAMASINICIO»

Este archivo contiene el c¢digo principal del gusano que se ejecutar en el siguiente arranque de Windows debido a su colocaci¢n en la carpeta de Inicio.

El gusano tiene un peque_o error de programaci¢n pues supone que Windows siempre est instalado en el directorio C:WINDOWS, si esto no ocurre, el gusano no puede instalar el archivo y falla la replicaci¢n posterior.

The BubbleBoy incident, pictures and sounds

http://www.towns.com/dorms/tom/bblboy.htm

Despu’s de enviar el mensaje y para prevenir su duplicaci¢n, el gusano crea una clave en el registro del sistema:

«HKEY_LOCAL_MACHINESoftwareOUTLOOK.BubbleBoy» = «OUTLOOK.BubbleBoy 1.0 by Zulu»

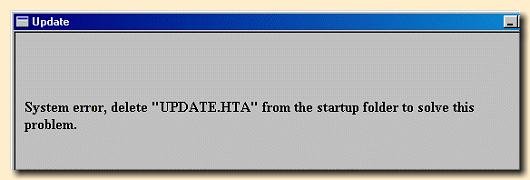

Para finalizar, el gusano deja en pantalla el mensaje:

System error, delete «UPDATE.HTA» from the startup folder to solve this problem.

RegisteredOwner = «BubbleBoy»

RegisteredOrganization = «Vandelay Industries»

Protecci¢n

Microsoft ha preparado una actualizaci¢n que elimina el agujero de seguridad. Se recomienda visitar http://support.microsoft.com/support/kb/articles/Q240/3/08.ASP e instalar esta actualizaci¢n.

Si no utiliza aplicaciones HTML(archivos HTA), existe otra forma de prevenir la infecci¢n por este tipo de virus (gusanos que se aprovechan de la vulnerabilidad «Scriptlet.Typelib») consistente en eliminar los archivos asociados a la extensi¢n .HTA. Para ello, realice los siguientes pasos:

- 1. Doble click sobre el icono «Mi PC» del escritorio.

2. Seleccione el ¡tem «Opciones…» en el meno «Ver».

3. Seleccionar el ¡tem «Aplicaciones HTLM» de la lista «Tipos de archivos registrados:» en «Tipos de archivos».

4. Pulsar sobre el bot¢n «Eliminar» y confirmar la acci¢n.

5. Cerrar la ventana.

Fuente :

Manuel del R¡o Furi¢

Kaspersky Lab

http://www.avp-es.com